Hello world,

Hubic est une solution financièrement intéressante si on est à la recherche de capacités de stockage à bon prix au détriment de la vitesse. En effet on bénéficie d’un espace de stockage de 10 To pour 50€/an. La vitesse d’écriture/lecture est d’environ 10mbps. C’est idéal pour de l’archivage de données.

C’est pratique, mais chiffrer ses données c’est mieux.

Donc voici un petit tuto sous forme de prise de notes, pour monter un filer cloud avec Hubic et chiffrer de facon transparente les données qu’on y dépose avec EncFS, sur Debian 8.

Je précise pour les puristes que la config n’est pas propre car une compromission du filer lui-même permet de lire les données. Mon but unique est d’empêcher OVH ou l’état de lire mes données « en clair ».

Etape 1 : installer hubic-fuse (données extraites de mondedie.fr)

apt-get install git gcc make curl libfuse-dev pkg-config libcurl4-openssl-dev libxml2-dev libssl-dev libjson0 libjson0-dev libmagic-dev

git clone https://github.com/TurboGit/hubicfuse.git

cd hubicfuse

./configure

make

make install

Etape 2 : configurer hubic-fuse

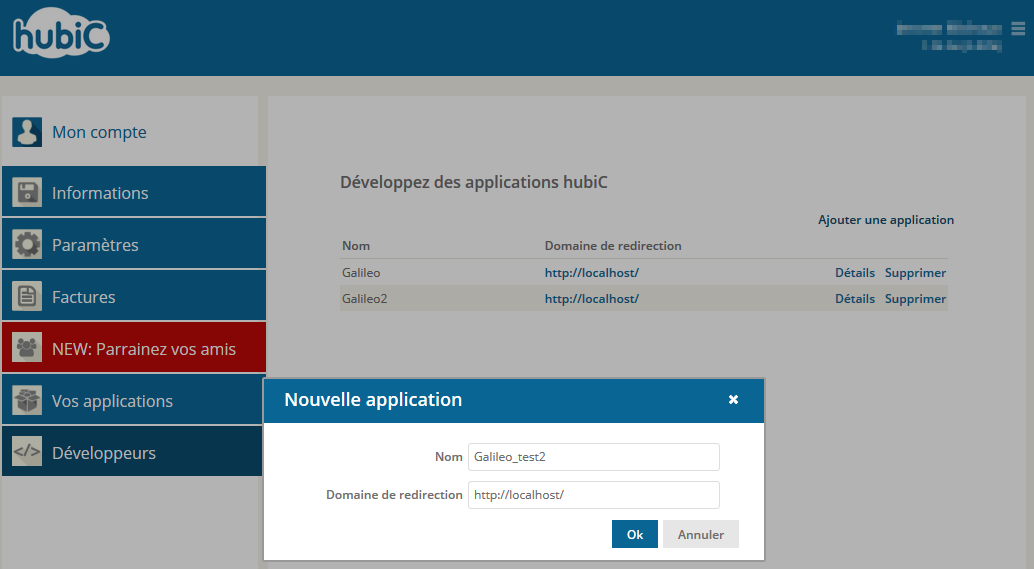

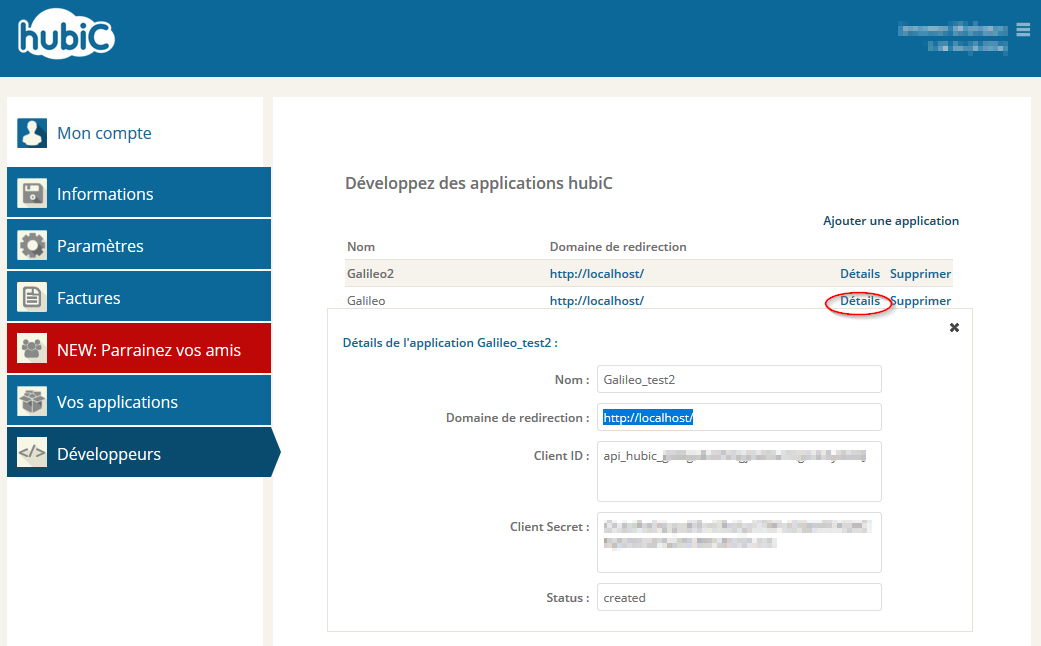

On commence par créer une application sur la page développeurs de hubic

On lance ensuite le processus d’enrolement

./hubic_token

Les données client_id, secret et redirect_uri sont à récupérer sur le compte Hubic.

Le wizard est à remplir comme ceci (il faut remplir les lettres, ce n’est pas présaisie !!!)

PROMPT_USAGE="Lire le quota d'usage (r): r PROMPT_GETALLLINKS="Lire tous les liens publiés en une fois (r): r PROMPT_CREDENTIALS="Obtenir les autorisations OpenStack, ie. accéder à vos fichiers (r): r PROMPT_ACTIVATE="Envoyer un e-mail d'activation (w): w PROMPT_LINKS="Créer/Lire/Supprimer un lien publié (wrd): wrd

Le script génère 3 lignes

client_id=api_hubic_xxx client_secret=xxx refresh_token=xxx

Elles sont à copier dans /root/.hubicfuse

Etape 3 : Créer un point de montage et test

mkdir /mnt/hubic modprobe fuse hubicfuse /mnt/hubic -o allow_other cd /mnt/hubic ls

Etape 4 : Installer encfs

apt-get install encfs

Etape 5 : Faire de sorte à ce que ça s’exécute au démarrage

/etc/fstab ne fonctionne pas correctement

Utiliser /etc/rc.local

hubicfuse /mnt/hubic -o allow_other encfs --public --extpass="echo <passphrase>" -o allow_other -o umask=000,gid=1002,uid=1002 /mnt/hubic/galileo /mnt/encryptedfs

Hello,

Article intéressant… Mais pour ma part j’ai décidé il y a quelques mois d’utiliser S3QL connecté sur un backend OVH Object Storage via SWIFT, ça me débarrasse de la surcouche Hubic (qui est basé dessus)… Alors certes, il est vrai que la tarification est différente car si on voulait stocker 10To en permanence à l’année ça me coûterait très très cher (1200€ à l’année), mais comme c’est du « pay as you grow » à 0.01€/Go/mois et que d’un autre côté S3QL me permet d’économiser encore plus grace à ses fonctionnalités de deduplication/compression intégrés, ça me revient au final moins cher tant que je ne dépasse pas les 400Go de donnée stockée (après dedup/compression)! Bien entendu c’est stocké chiffré…

Pour qui ça interesse :

https://bitbucket.org/nikratio/s3ql/

https://www.ovh.com/fr/g1908.monter_un_conteneur_dobjet_avec_s3ql

https://www.ovh.com/fr/public-cloud/storage/object-storage/