Hello world,

Comme vous le savez surement, Broadcom a racheté VMware, et depuis ce rachat le nouveau propriétaire effectue de grandes transformations sur son modèle de vente : fin des licences perpétuelles, licences par abonnement, augmentation significative des prix, etc… Pour les TPE et particuliers « geek », le principal changement concerne la fin de disponibilité des licences « ESXi Free ».

Concrètement, pour les détenteurs d’un serveur dédié OVH, cela signifie qu’ESXi n’est plus proposé à l’installation depuis le 6 juin 2024…

Que faire si, comme moi, vous souhaitez continuer à utiliser ESXi Free sur votre serveur dédié, avec une licence acquise avant le rachat ?

Eh bien vous n’avez que deux solutions.

Solution 1 : utiliser le KVM de la carte IPMI

La plupart des serveurs OVH permet d’accéder à la carte IPMI du serveur, via votre navigateur ou via une applet Java. Généralement, ce KVM permet de mapper des ISOs dont bien entendu celle de ESXi.

Malheureusement dans certains cas la fonction KVM est instable et c’est notamment le cas de mon serveur dédié équipé d’une carte mère Intel SE1200. La fonction KVM n’est disponible que depuis une applet Java, et dès que je tente de mapper une ISO, l’applet se ferme brutalement…

J’ai donc abandonné cette solution et utilisé une autre approche.

Solution 2 : utiliser BYOI

OVH propose un type d’image nommé BYOI, pour « Bring Your Own Image ». Cette fonction est très basique mais très bien pensée : elle permet de charger sur le disque n°1 du serveur (ou sur le volume RAID si carte RAID HW) une image disque de votre choix.

Cette image devra être « Cloud Ready », c’est à dire être agnostique du matériel au premier démarrage.

Il est donc possible de préparer une image d’ESXi et de l’installer sur son serveur dédié 🙂

Principaux prérequis

- Une image d’ESXi au format ISO

- Le dernier « patch bundle offline » au format zip

- VMware Workstation

- Un service web pour héberger l’image disque

Etape 1 : sécuriser l’accès au serveur dédié

Les serveurs OVH sont régulièrement la cible de scans, il suffit pour cela de voir le nombre de tentatives de logins SSH avec le compte « root » depuis des IP du monde entier… Le mode d’installation que je vais vous proposer met à disposition au 1er démarrage un compte ESXi « root » sans mot de passe… On va chercher à sécuriser durablement l’accès à l’interface admin du serveur dédié.

Pour cela, OVH propose la mise en place de la fonction « firewall » sur chaque IP publique de votre serveur (IP du serveur ou IP failover).

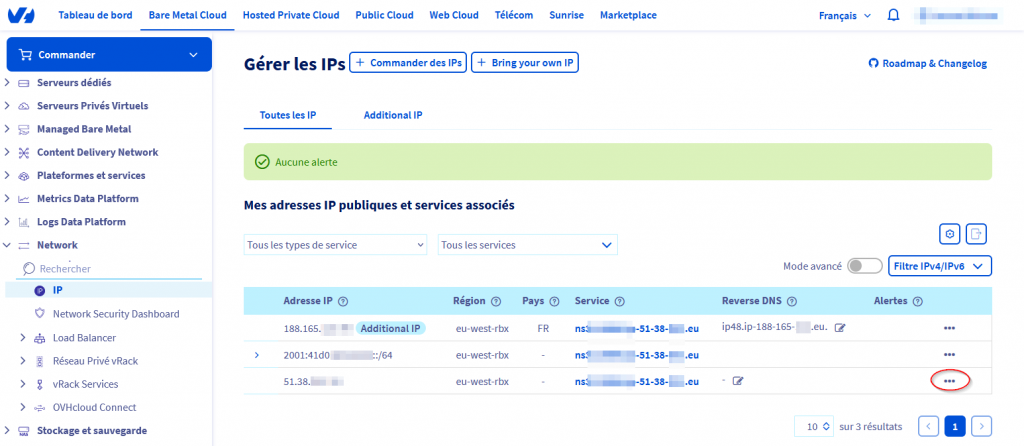

Cela se passe dans le menu « Bare Metal Cloud » de votre Selfcare OVHcloud, section « Network > IP«

Sélectionner l’IP d’administration du serveur dédié concerné, puis utiliser la fonction « Créer Firewall« , puis « Configuration du Edge Network Firewall« .

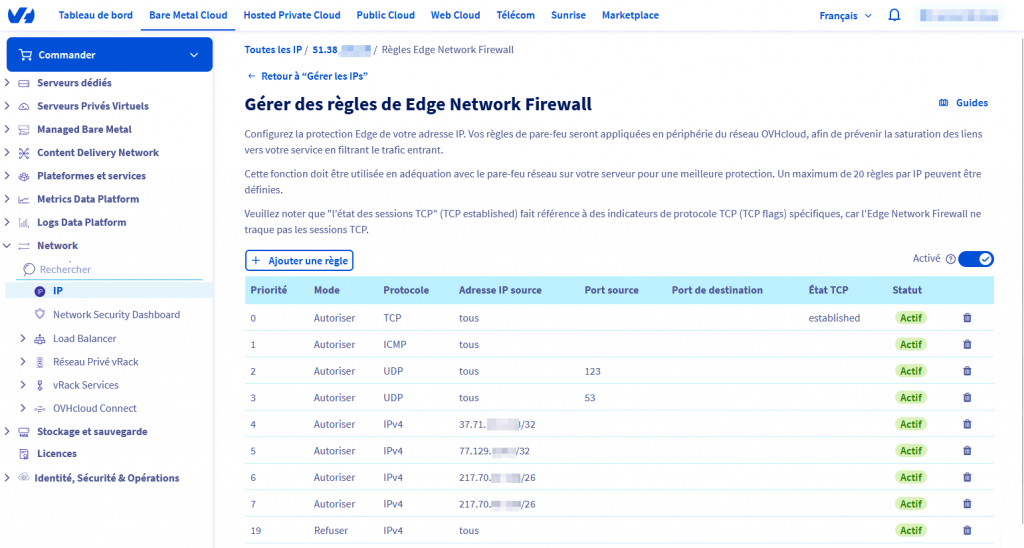

Ensuite, créer une politique de sécurité adaptée. Le firewall vous offre la possibilité de créer 20 règles de pare-feu. Attention, la sécurité reste rudimentaire !

- Les règles sont STATELESS, il n’y a aucune analyse protocolaire et notamment sur TCP

- On ne protège que les paquets entrants

- L’état « established » du protocole TCP est purement informatif et ne constitue donc pas une véritable sécurité

- Le firewall ne protège qu’en périmétrie du réseau d’OVHcloud, aucun flux ne sera filtré à l’intérieur, vos règles seront inefficaces depuis un autre serveur OVH

- Il n’y a pas de sécurité sur IPv6, que sur IPv4

Donc :

- On peut autoriser le protocole TCP si l’état « ESTABLISHED » est détecté, on part du principe qu’ESXi saura filtrer plus finement au besoin. Cela permettra aux flux sortants TCP de s’établir

- On peut autoriser ICMP sans trop de crainte

- Pour les flux sortants UDP, il faut déclarer le port dans la section « port source » (pour gérer le paquet retour), c’est notamment utile pour NTP ou DNS si vous n’utilisez pas ceux de OVHcloud

- Pour les flux entrants UDP (non nécessaire pour ESXi en général), il faut déclarer le port dans la section « port destination »

- On autorise quelques IP de confiance

- votre connexion Internet perso si l’IP est fixe – cas généralement chez SFR, Bouygues et Free… mais pas garanti chez Orange

- un autre serveur dédié

- des IP de votre employeur, qui sont généralement fixe

- etc…

- La dernière règle (n°19) est bloquante

Etape 2 : préparer une image d’ESXi

On va utiliser VMware Workstation (qui est gratuit, enfin une bonne nouvelle dans l’univers de Broadcom !), et créer une machine virtuelle de type ESXi : c’est ce qu’on appelle un « Nested ESXi » car on virtualise une solution de virtualisation.

Dans cette machine, nous allons notamment mettre un premier disque de 32go. Le disque sera de type dynamique (il prend 0 octet à la création), et sous forme d’un seul fichier vmdk. Pourquoi 32go ? Car il s’agit du « minimum syndical » pour ESXi selon la documentation. J’ai testé de créer des volumes plus petits mais j’ai constaté que si le disque principal fait moins de 32go, les 2 partitions « bootbank1 » et « bootbank2 » feront 1go au lieu de 4go. On va donc être sage et respecter ce que dit Broadcom !

On va rajouter un second disque de 10go, il servira de datastore pour installer les mises à jour « offline bundle »

Démarrer la VM, mapper l’ISO de ESXi, et procéder à l’installation.

Une fois la machine ESXi démarrée, se connecter à la WebUI et accéder aux disques. Vous verrez qu’il n’y a pas de datastore car le disque de 32go est trop petit. Créer un nouveau datastore sur le disque de 10go, appelé « datastore-tmp ».

Mettre à jour ESXi à la dernière version

Sur le datastore « datastore-tmp » précédemment créé, copier le « offline bundle » le plus récent. On commence par lister les profils contenus dans le bundle :

esxcli software sources profile list -d /vmfs/volumes/datastore-tmp/VMware-ESXi-8.0U3c-24414501-depot.zipOn passe ESXi en mode maintenance :

esxcli system maintenanceMode set --enable truePuis on lance l’installation du profil souhaité :

esxcli software profile update -d "/vmfs/volumes/temp/VMware-ESXi-8.0U3c-24414501-depot.zip" -p ESXi-8.0U3c-24414501-standard --no-hardware-warningProcéder au redémarrage.

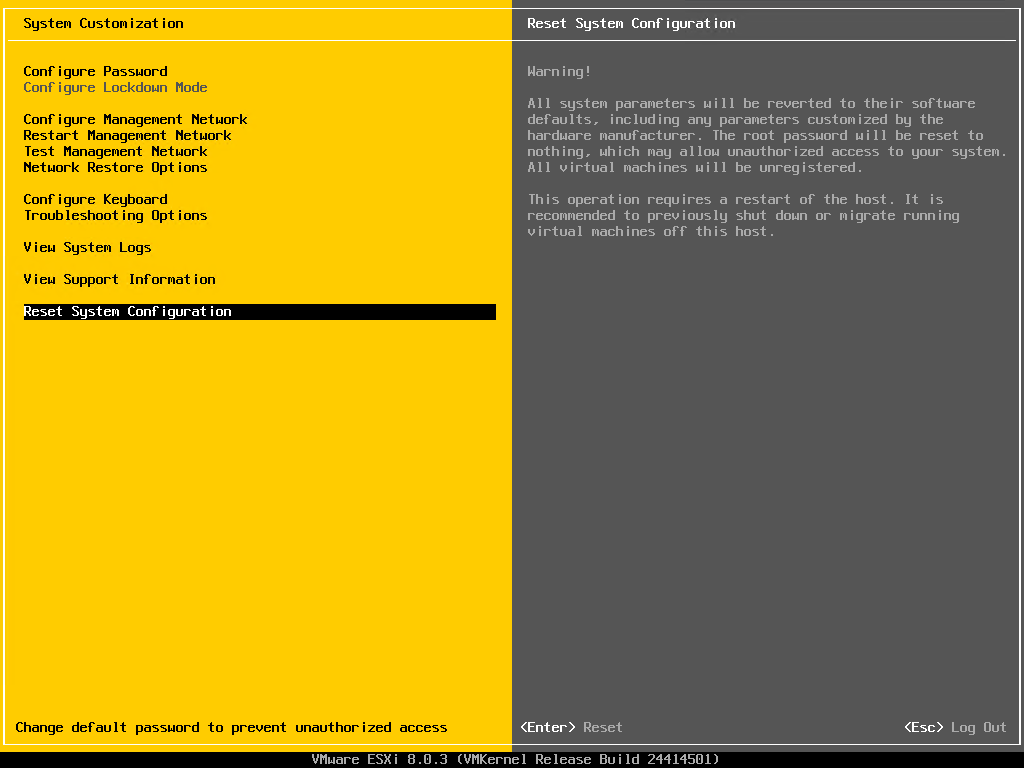

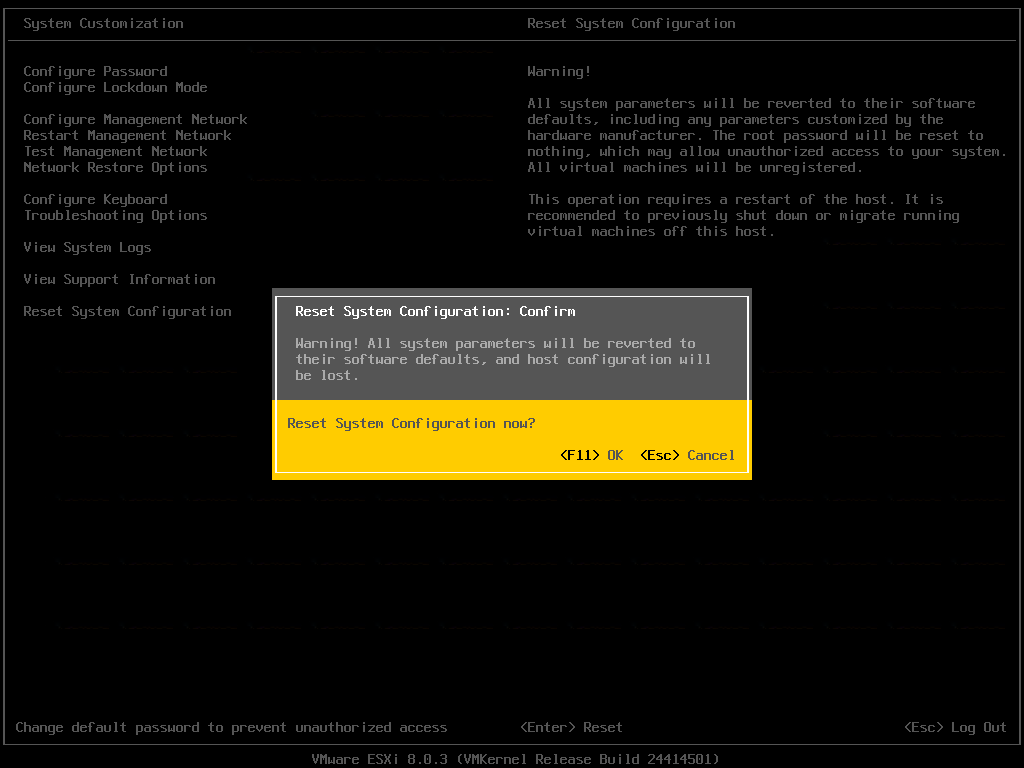

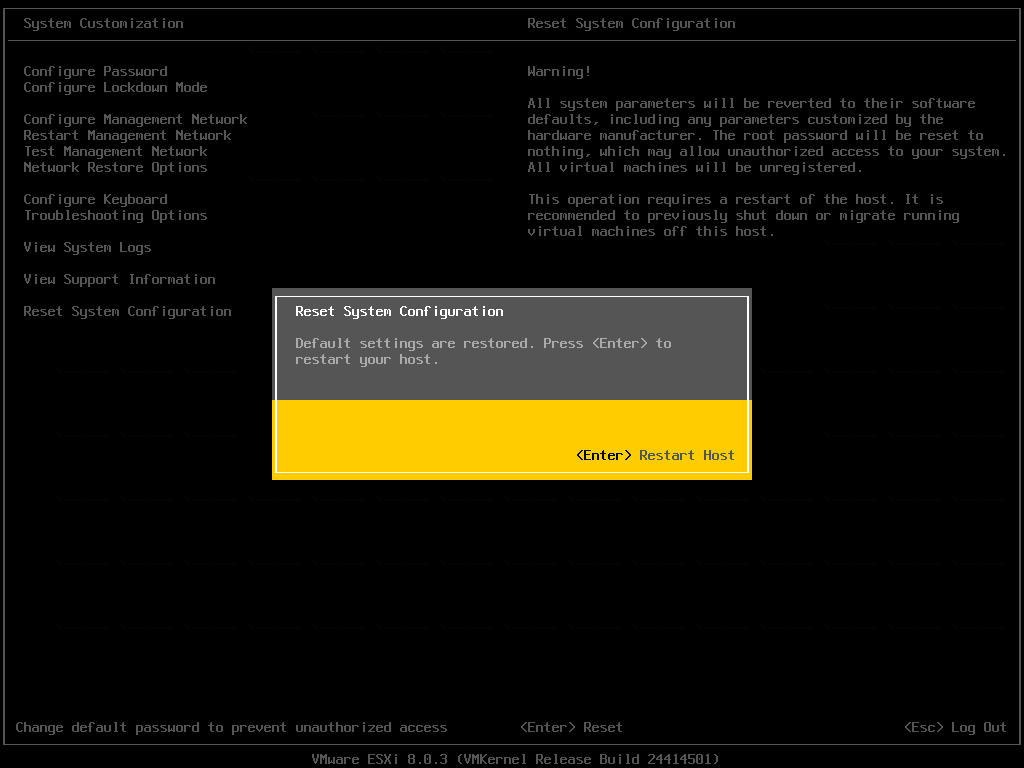

Réinitialiser ESXi

Depuis l’écran d’ESXi, accéder au menu « Reset System Configuration« , cela réinitialisera complètement ESXi.

Arrêter la VM proprement, ne pas la laisser redémarrer.

Convertir le disque n°1 au format qcow2

Ce format est notamment utilisé par KVM et permet d’avoir une image disque optimisée en terme d’espace disque. Il est supporté par BYOI.

Voici comment convertir l’image avec un Linux « Debian-like ». On peut également utiliser un logiciel sous Windows comme Starwind V2V Converter et n’importe quel logiciel de calcul de hash comme OpenHashTab

apt install qemu-utils

qemu-img convert -O qcow2 vmware_esxi.vmdk vmware_esxi.qcow2Générer ensuite une empreinte sha256sum de l’image.

sha256sum vmware_esxi.qcow2Attention car l’image résultante ne doit pas dépasser la taille de la RAM – 3go (sur un serveur équipé de 32go de RAM, cela donne une limite max de 27go).

Concrètement, mon image fait environ 1go ce qui est plus que confortable ! 🙂

Copier l’image disque sur un serveur web

Le fichier doit être disponible en http ou https, depuis un serveur web standard (un apache2 de base suffit). Je n’ai pas trop cherché s’il était possible d’utiliser un service en ligne type « SwissTransfer« .

Il existe un service permettant de transmettre votre donnée en direct : https://www.station307.com/ mais je n’ai pas encore testé. Il peut être utilisé avec wget ou directement depuis votre navigateur.

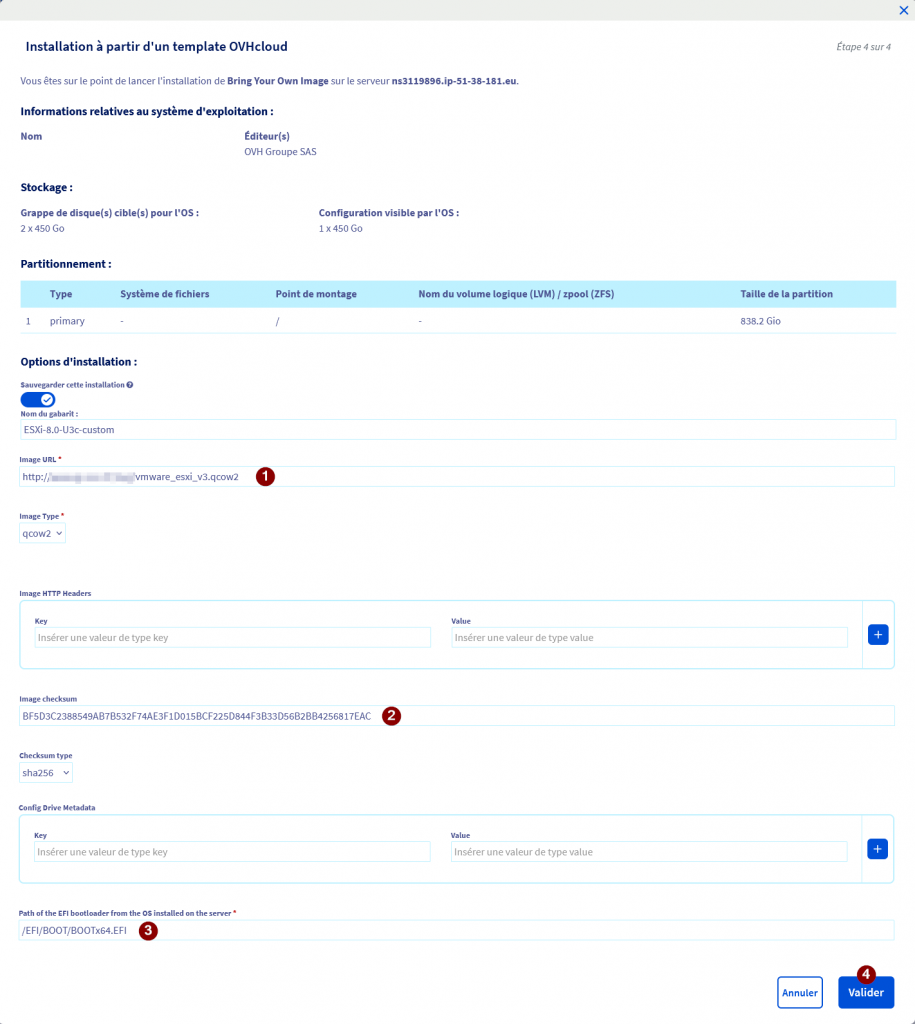

Réinstaller votre serveur

Sur votre SelfCare OVH, lancer la réinstallation de votre serveur web. Choisir une image de type BYOI.

Les données indispensables à fournir :

- L’URL d’accès à l’image

- L’empreinte sha256 de l’image (facultatif mais fortement conseillé)

- Le chemin vers le bootloader EFI : /EFI/BOOT/BOOTx64.EFI

Coté technique, le serveur va rebooter en PXE sur une image Debian 10 exécutant un script qui va télécharger l’image puis la charger sur le disque.

Une fois redémarré, vous recevrez un email d’OVH. Votre serveur sera accessible en HTTPS grace à l’IP récupérée en DHCP par le serveur.

Et ensuite ?

Attention pour rappel, le serveur n’a pas de mot de passe associé à « root », il faut le changer au premier démarrage !

Créer le datastore sur le restant du disque système, et éventuellement l’étendre sur le 2nd disque s’il y en a un.

Vous pouvez supprimer le firewall sur l’IP du serveur mais il est tout de même conseillé de le conserver par mesure de sécurité.

Et voila, j’espère que ce tuto vous sera utile 🙂